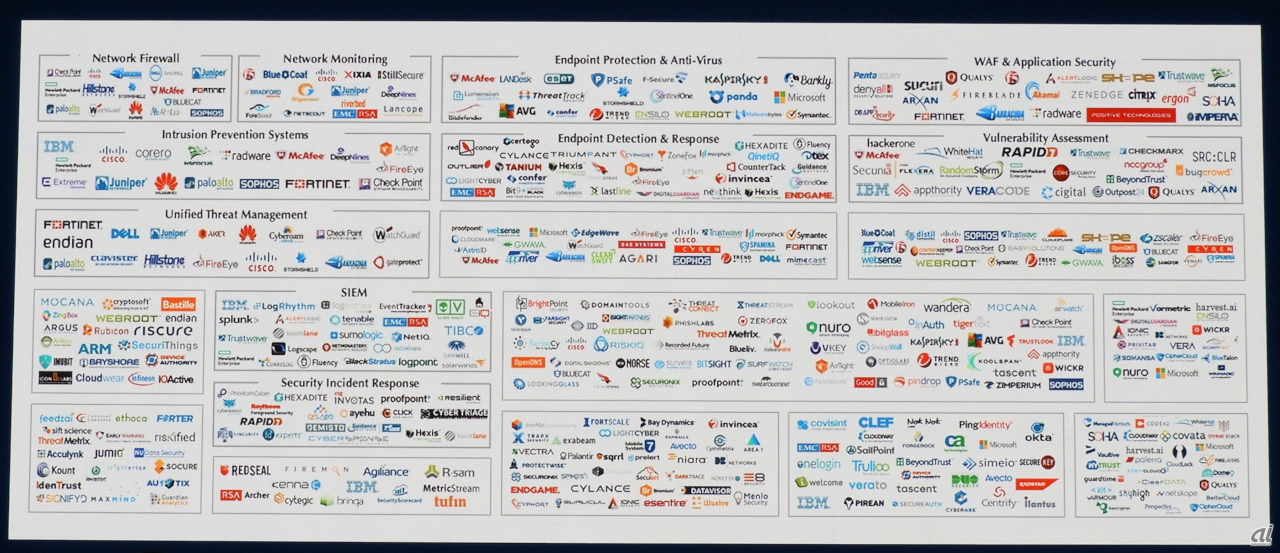

セキュリティ ベンダー 一覧

日本カード情報セキュリティ 下記の qsa・asv が pci ssc による認定を継続できているかどうかについては、pci ssc の qsa一覧 や asv 認定スキャンベンダー) 日本国内asvの特色一覧表(excel) 版 ダウンロード>>.

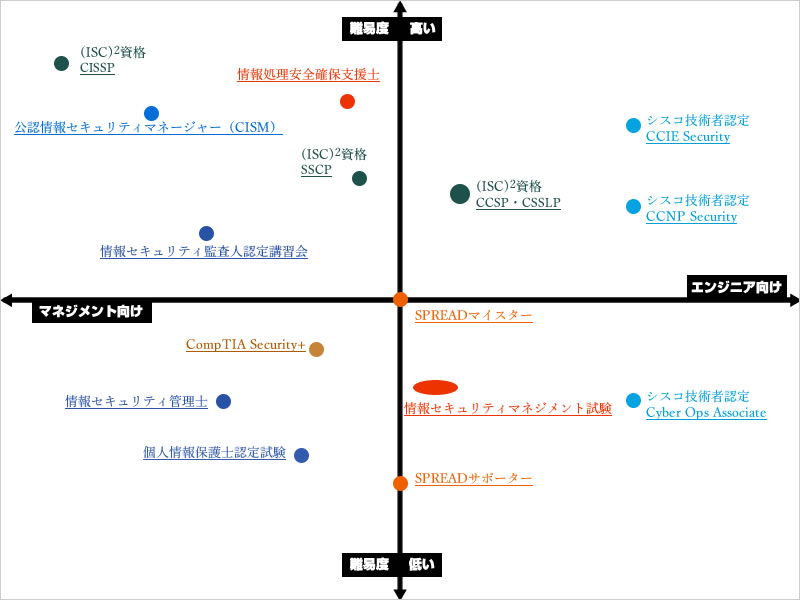

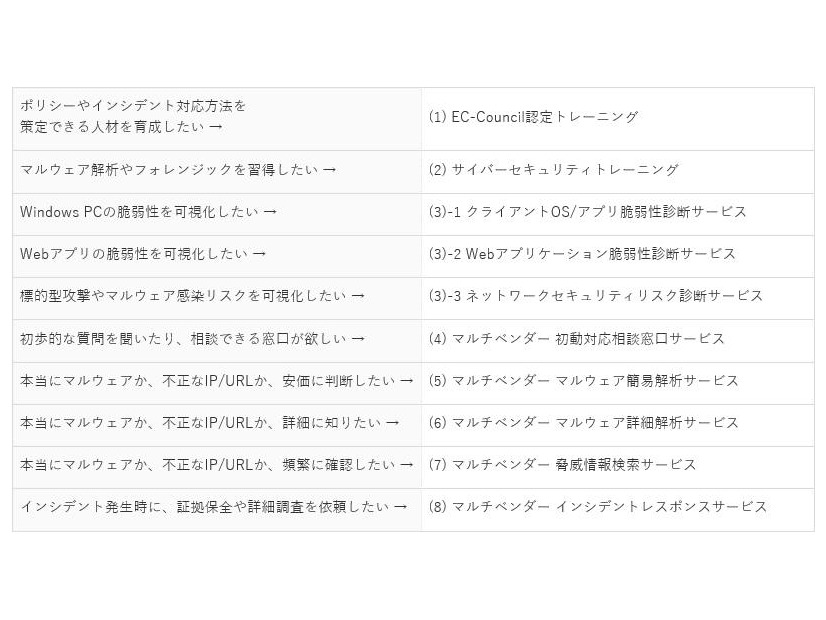

セキュリティ ベンダー 一覧. セキュリティ系の民間(ベンダー)資格は、国際的に認められている資格が多く、より専門的なセキュリティエンジニアを目指すにあたってぜひ取得しておきたい資格です。 下記の資格を紹介させていただきます。 シスコ技術者認定 (isc)2資格. 最初に、セキュリティの資格は難易度以前にマネージャー向けの試験とエンジニア向けの試験があります。 それぞれの キャリアにも大きな違いがある ので、ご自身がどちらの道に進みたいかを一度考えてみてください。 マネージャー マネージャーに進む場合、セキュリティの中でも特に. 主なワクチンベンダーのWebサイト等一覧 最終更新日:19年3月14日 独立行政法人情報処理推進機構 セキュリティセンター.

「セキュリティ ベンダー 一覧」に関するit製品やセミナー情報、最新ニュースならキーマンズネット。 it製品の詳細スペック情報から導入事例、価格情報まで充実。 資料請求もまとめて簡単にダウンロードできます。. 情報セキュリティサービス基準適合サービスリストは、経済産業省が策定した「情報セキュリティサービス基準」 への適合性を各審査登録機関 (*1) により審査され、同基準に適合 (*2) すると認められ、各機関の登録台帳に登録され、併せて、「誓約書」をipaに提出頂いた事業者の各情報. 主要クラウドベンダーのセキュリティホワイトペーパー比較 6min クラウドサーバーの選び方 セミナー情報一覧.

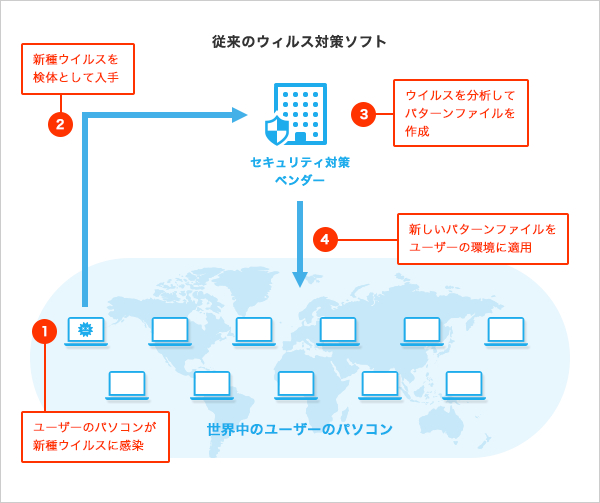

ウイルス対策ソフトウェア ベンダーの一覧 Microsoft が提供するコンテンツ 最新のヘルプ コンテンツをできるだけ早くお客様の言語で提供するようにしています。. この資料は複数巻構成となっております ネットワークセキュリティビジネス調査総覧 市場編(刊行年11月17日) 関連したテーマを持つレポートがあります 21 sdwan市場の現状と将来展望 (刊行21年03月12日(予定)) iot/m2mにおける情報セキュリティビジネス市場の将来展望 (刊行19年11月. ソースネクストは、総合ソフトメーカーとして設立3 年後からセキュリティ製品の販売とサポートに携わってき ました。以降一貫してウイルス対策ソフトの低価格化を追求。06 年には従来の業界慣例を打ち破り、更新料を 廃止し、多くの支持をいただいています。.

サービス一覧 2 年前に日本に進出した外資系セキュリティベンダーの a 社も、そんなマーケティング活動を展開している企業だ。伸び盛りの分野ではあるが、日本に進出して日が浅いこともあり、現在社員は数十名。. 製品一覧 ウイルス、ワーム対策製品一覧 ベンダー 日本プルーフポイント 企業のメールセキュリティ対策で重要なメールサーバ. 日本カード情報セキュリティ 下記の qsa・asv が pci ssc による認定を継続できているかどうかについては、pci ssc の qsa一覧 や asv 認定スキャンベンダー) 日本国内asvの特色一覧表(excel) 版 ダウンロード>>.

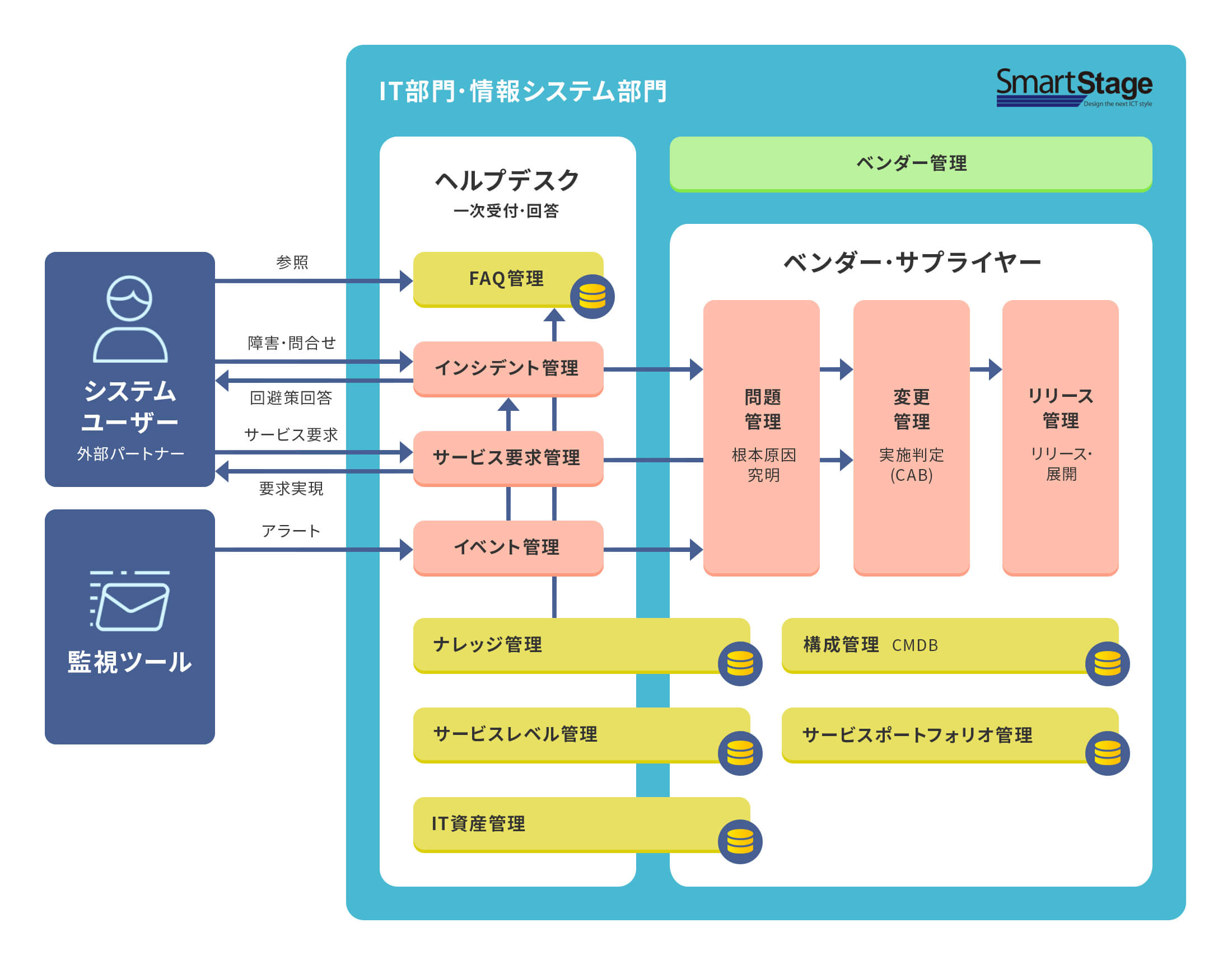

機能一覧 Smartstageサービスデスク

セキュリティ関連の資格一覧と難易度 あなたにぴったりの資格は

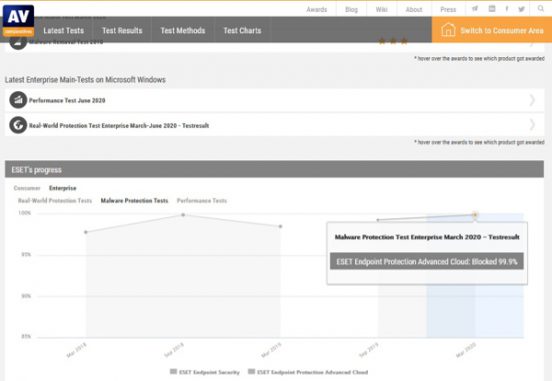

第三者機関による評価と受賞一覧 Esetセキュリティ ソフトウェア シリーズ

セキュリティ ベンダー 一覧 のギャラリー

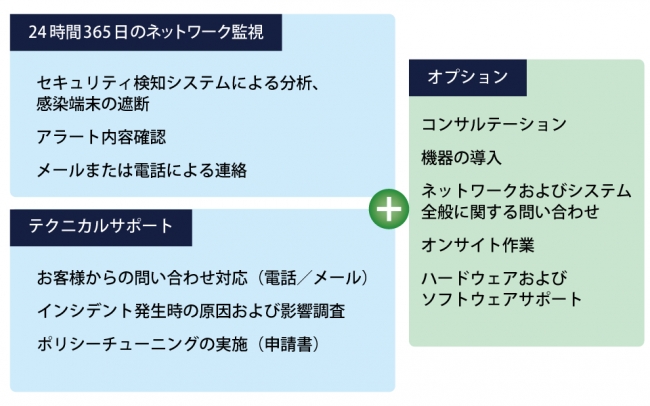

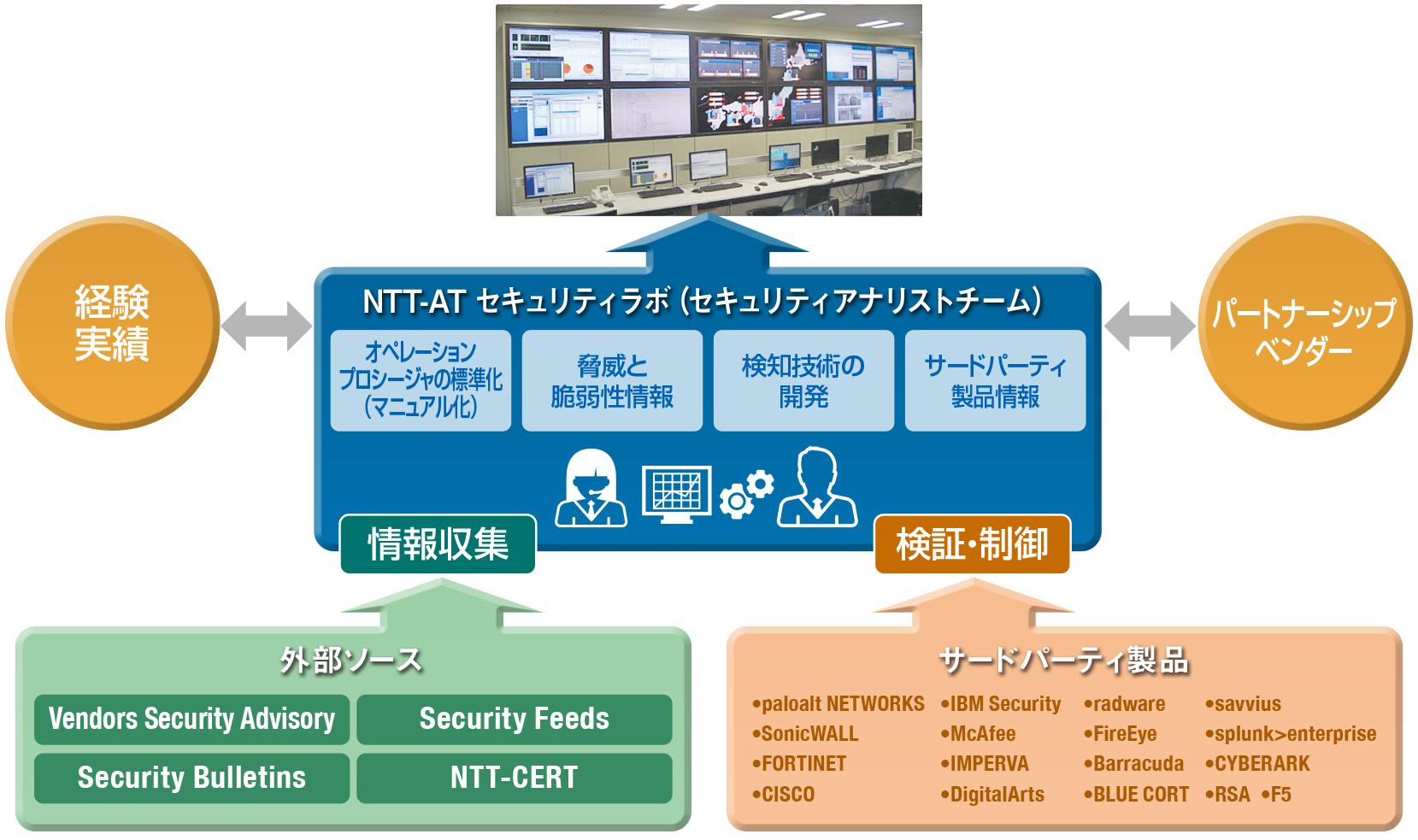

s j 商品情報 Csirt Socアウトソーシングサービス セキュリティ アウトソーシング サービス

クラスメソッド Isv向けのパートナープログラムを提供開始 各ベンダー 製品に合った最適なaws構成をテンプレート化してスピード導入 プレスリリース クラスメソッド

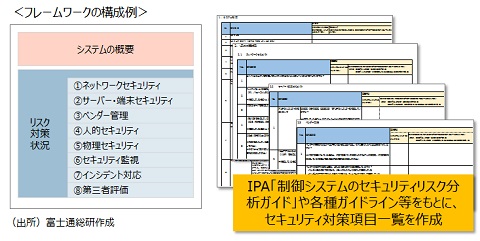

リスクアセスメントから始めるサイバーセキュリティ 富士通総研

セキュリティソリューションマップ19 新しい環境に適した新しいセキュリティ製品の在り方とは It

日経xtechにて 代表取締役大野 暉と取締役cto渡辺 洋司をご取材いただきました 株式会社サイバーセキュリティクラウド

経産省が定める 情報セキュリティサービス基準 に適合したsocサービスを提供しています 情報セキュリティ株式会社のプレスリリース

Ec Cubeを使ったwebサイトで情報漏洩被害が増加 確認を マイナビニュース

一挙公開 47都道府県 自治体セキュリティクラウド 落札企業 日経クロステック Xtech

企業向けサイバーセキュリティソリューション Soc Csirtサービス Ntt At

第三者機関による評価と受賞一覧 Esetセキュリティ ソフトウェア シリーズ

K1fv9xphdwe7zm

2つの新セキュリティサービス 隙間ニーズにも応える付加価値をメニュー化 ネットワールド 1枚目の写真 画像 Scannetsecurity

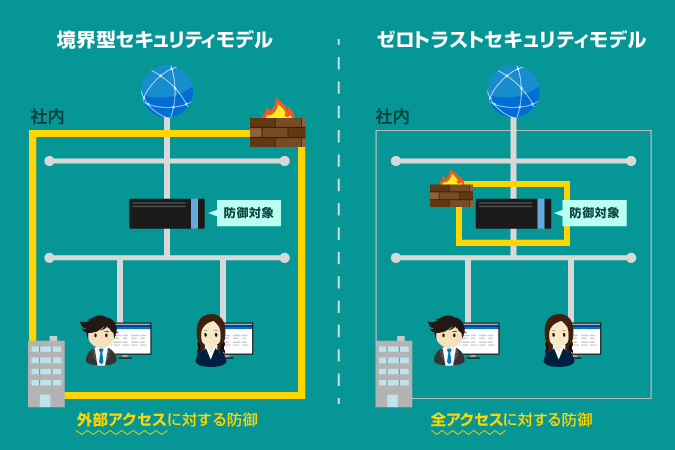

クラウド時代のセキュリティモデル ゼロトラストネットワーク ニフクラ

Crnの19年の新興ベンダーリストで認識されるcode Dx 株式会社イーエルティ

一挙公開 47都道府県 自治体セキュリティクラウド 落札企業 日経クロステック Xtech

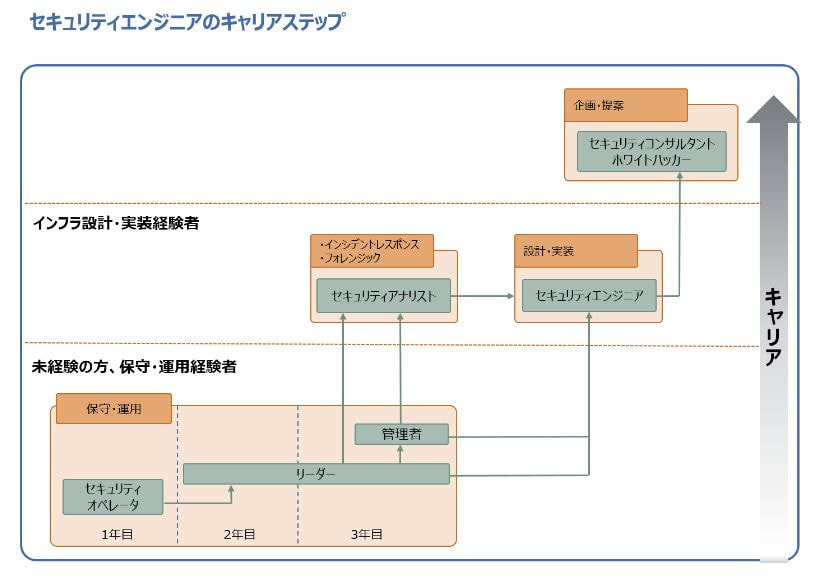

セキュリティエンジニアとは 仕事内容 年収からキャリアパス なり方まで 派遣 求人 転職なら マンパワーグループ

セキュリティエンジニアになるには資格は必要 情報セキュリティの資格一覧

18年版セキュリティ担当者が情報収集する際に見ておくべき資料 サイト80選

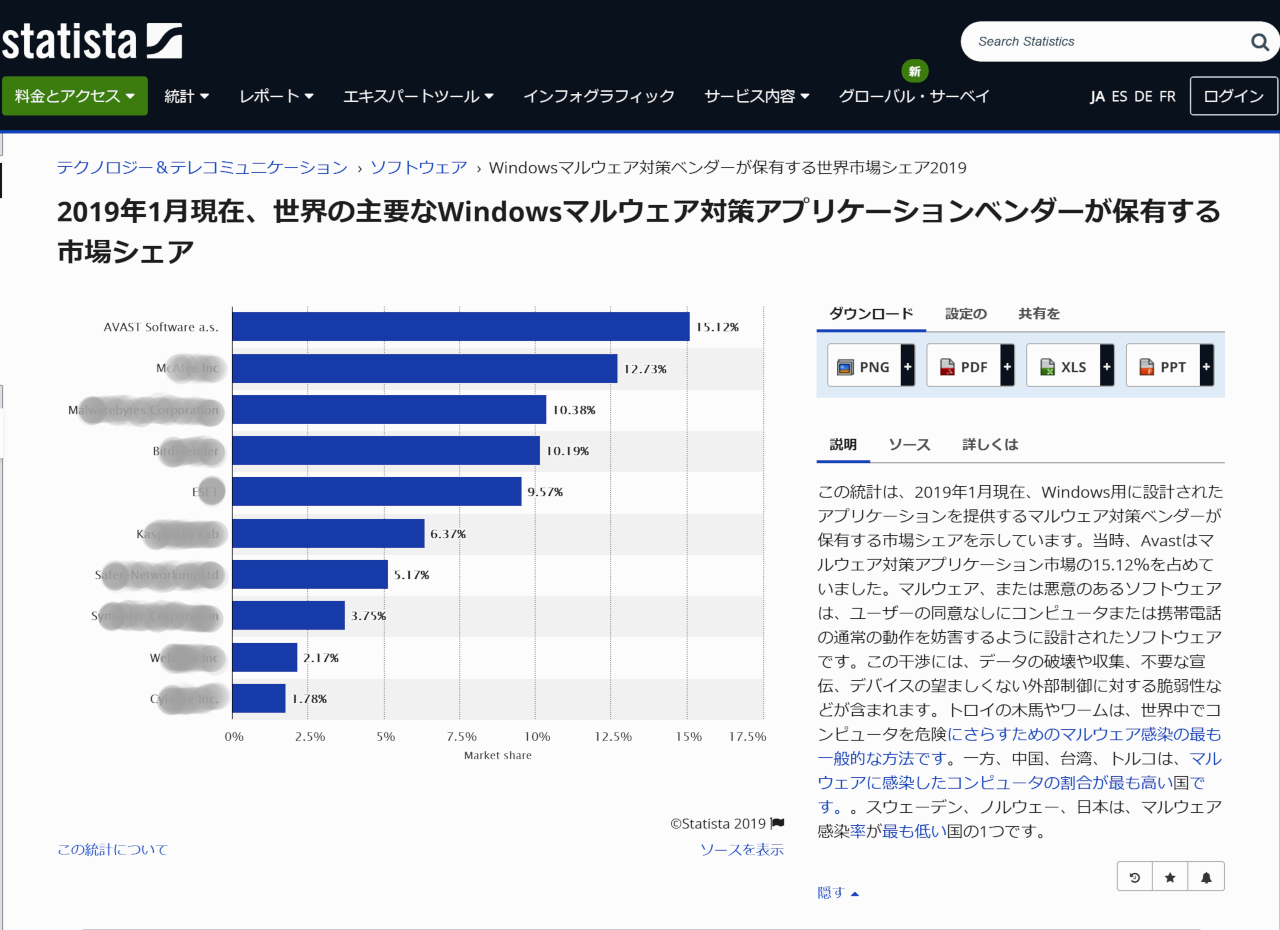

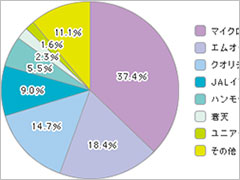

世界の主要なwindowsウイルス マルウェア対策アプリケーションベンダーの世界的市場シェア ドイツ Statista社 19年1月現在 株式会社アークブレイン

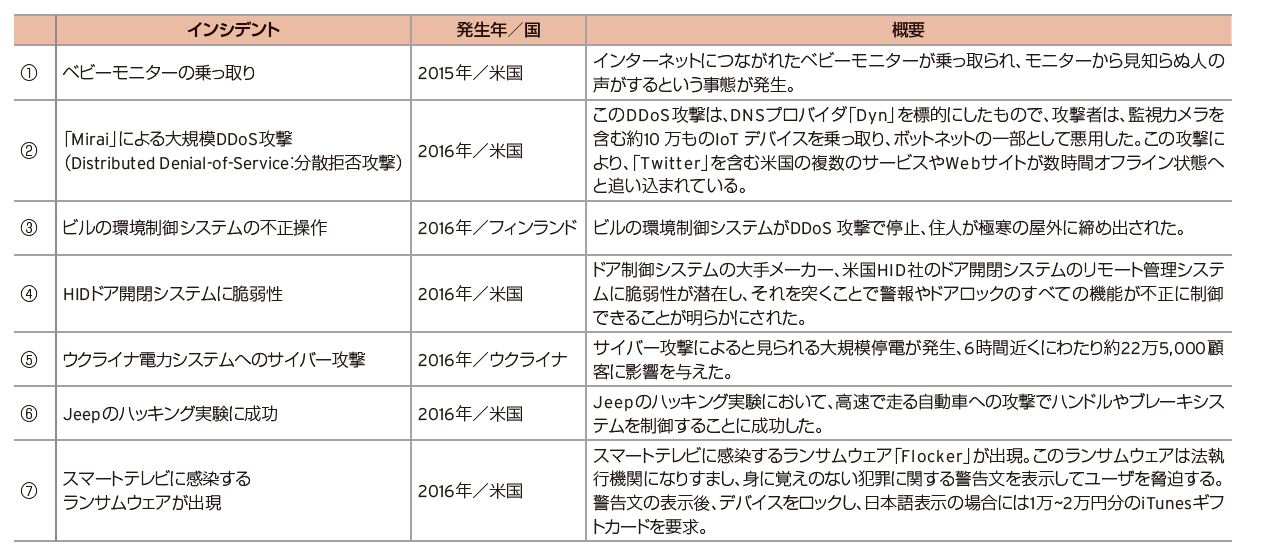

特集記事 セキュリティ情報 その2 年上半期におけるサイバー攻撃の傾向 研究開発者向け情報発信メディア Tegakari

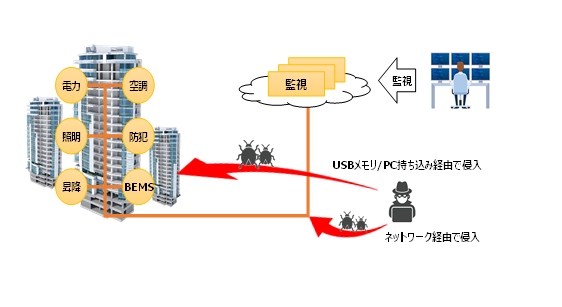

ビルオートメーションシステム向けサイバーセキュリティソリューションの実証実験を開始 東京建物株式会社のプレスリリース

マネージドセキュリティサービスpowered By Trustwave サービス ソリューション Itソリューションのtis株式会社

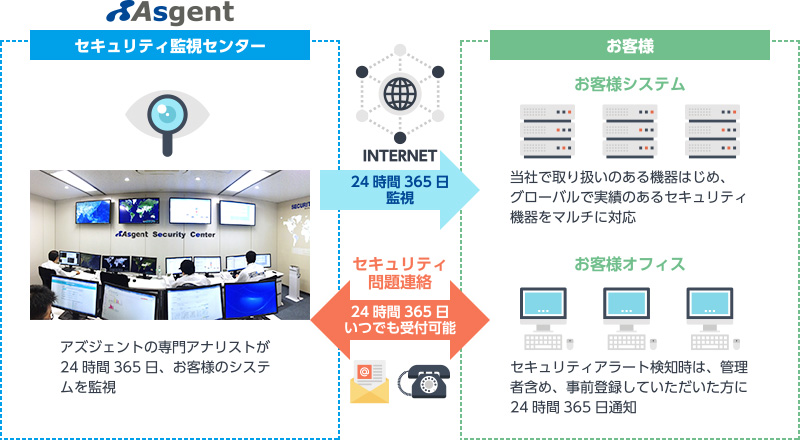

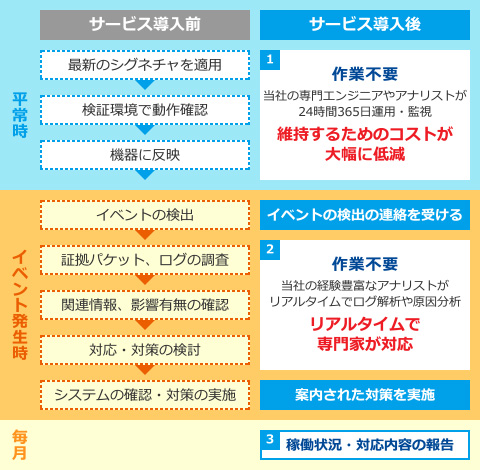

マネージドセキュリティサービス セキュリティ監視 アズジェント

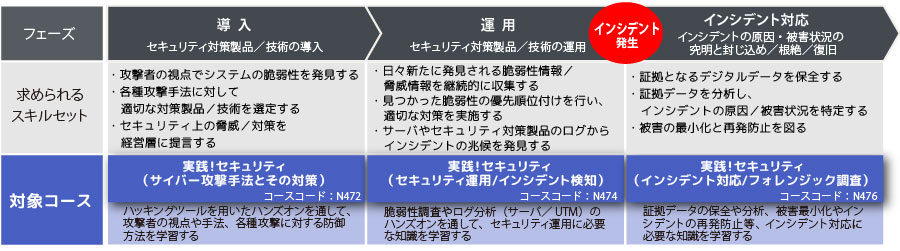

セキュリティ 集合研修一覧 It研修のトレノケート

安全 安心な製品 サービスをご提供するための取り組み セキュア開発 運用 Vol 70 No 2 ビジネスの安全 安心を支えるサイバー セキュリティ特集 Nec

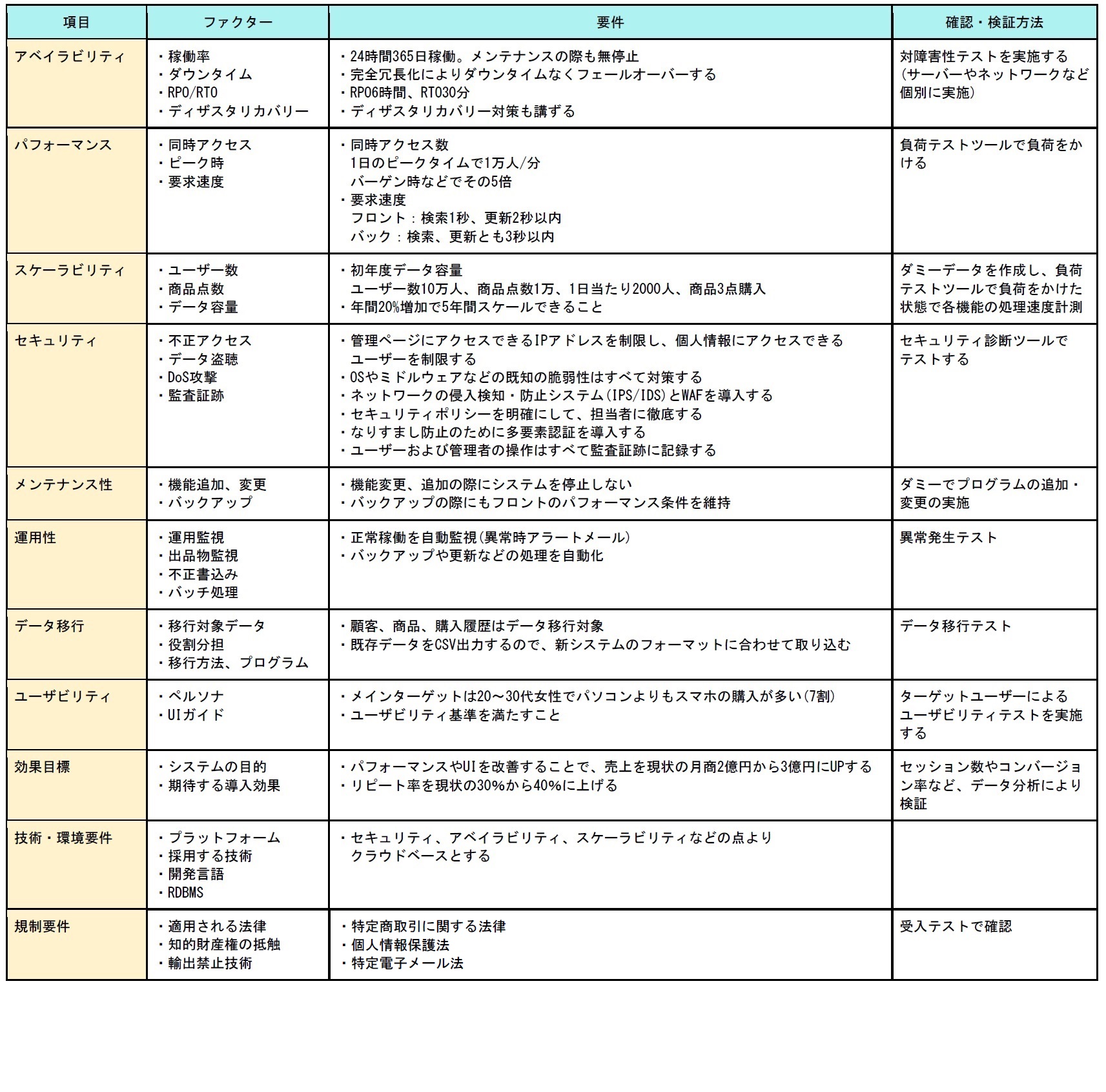

非機能要件の定義 Think It シンクイット

マネージドセキュリティサービス セキュリティ監視 アズジェント

脆弱性診断サービス Eins Sva 商品 サービス インテック

2つの新セキュリティサービス 隙間ニーズにも応える付加価値をメニュー化 ネットワールド 1枚目の写真 画像 Scannetsecurity

セキュリティ ベンダー 一覧 に関するit製品 セミナー情報を表示しています It It製品の情報なら キーマンズネット

情報処理推進機構 情報セキュリティ Itセキュリティ評価及び認証制度 Jisec 国際承認アレンジメント

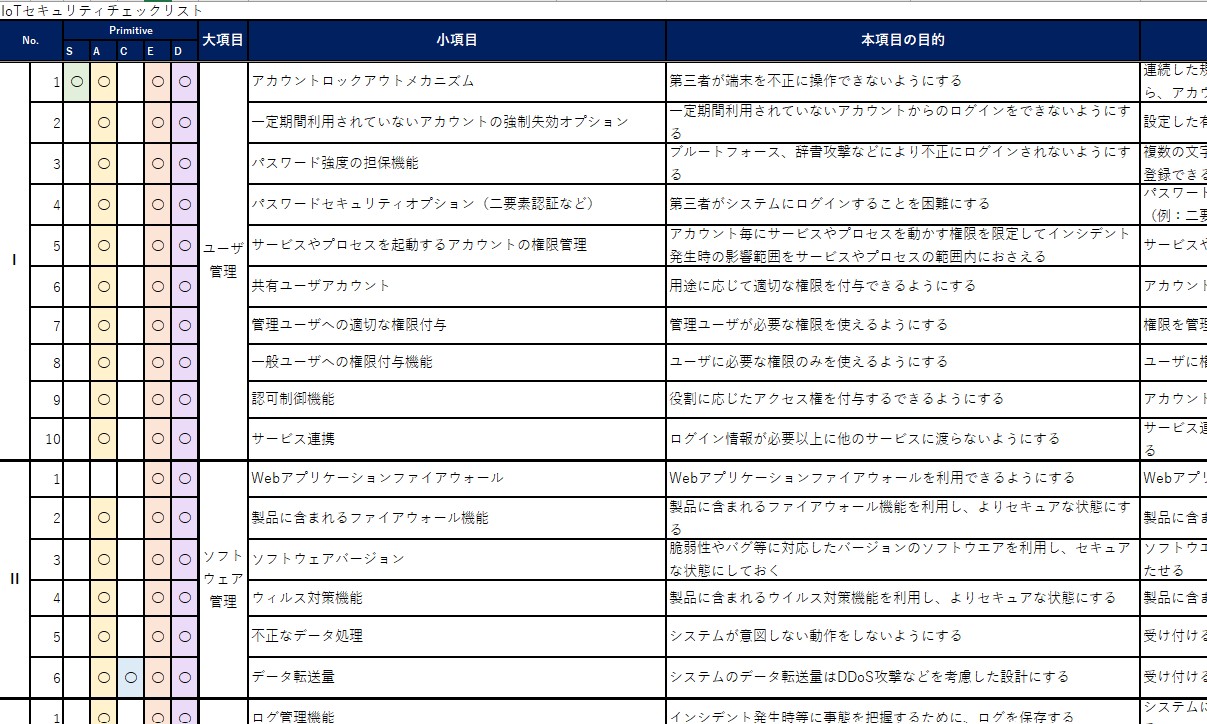

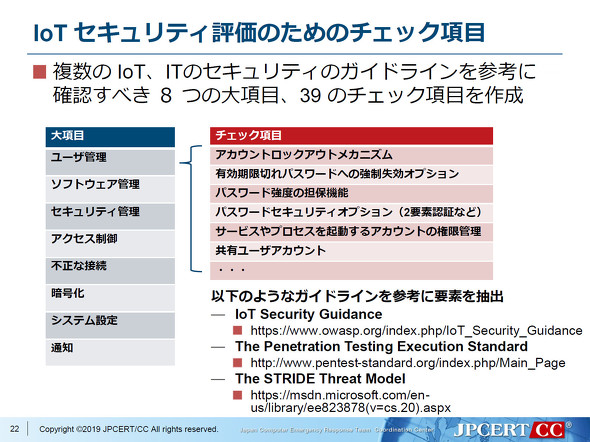

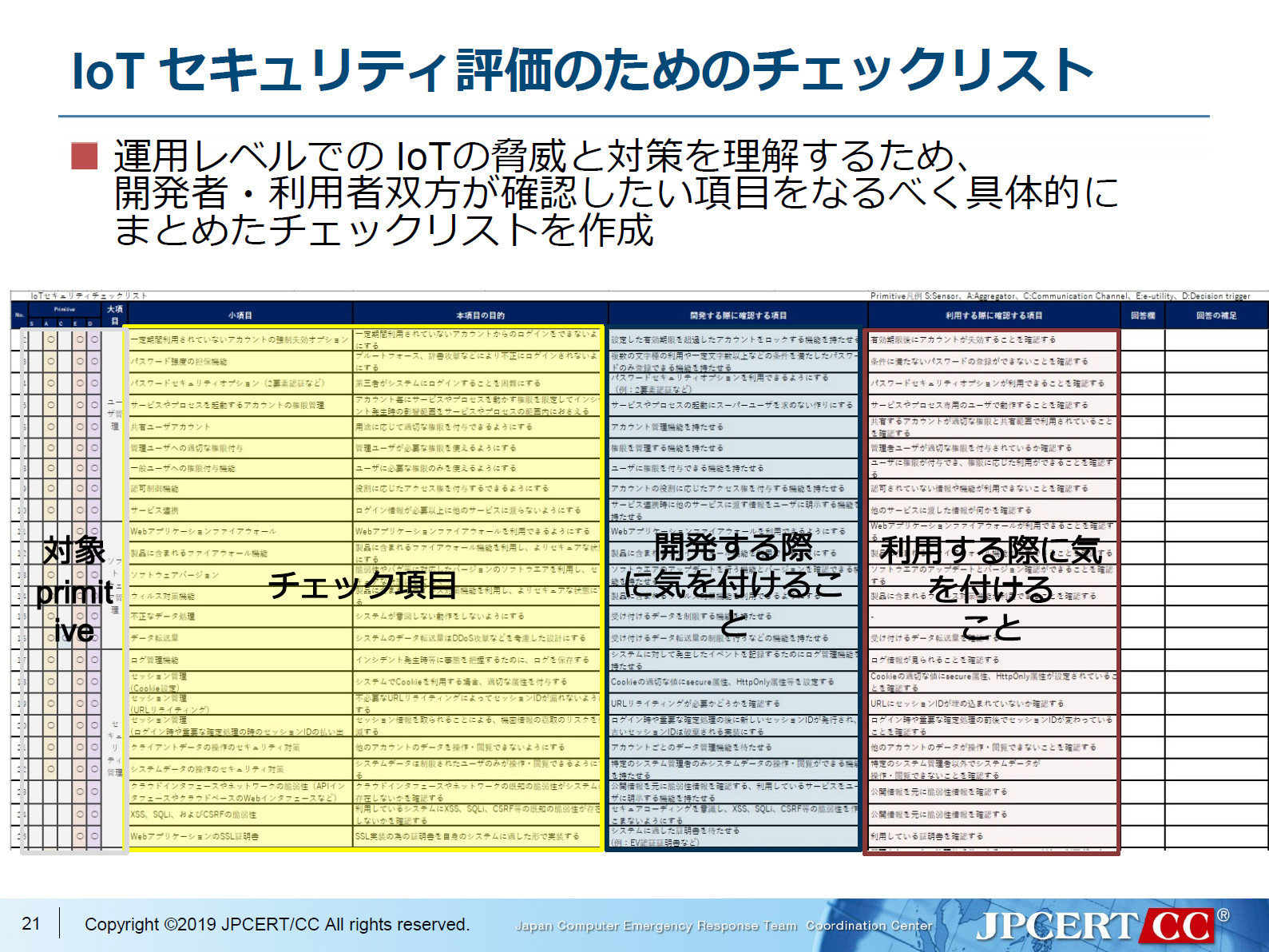

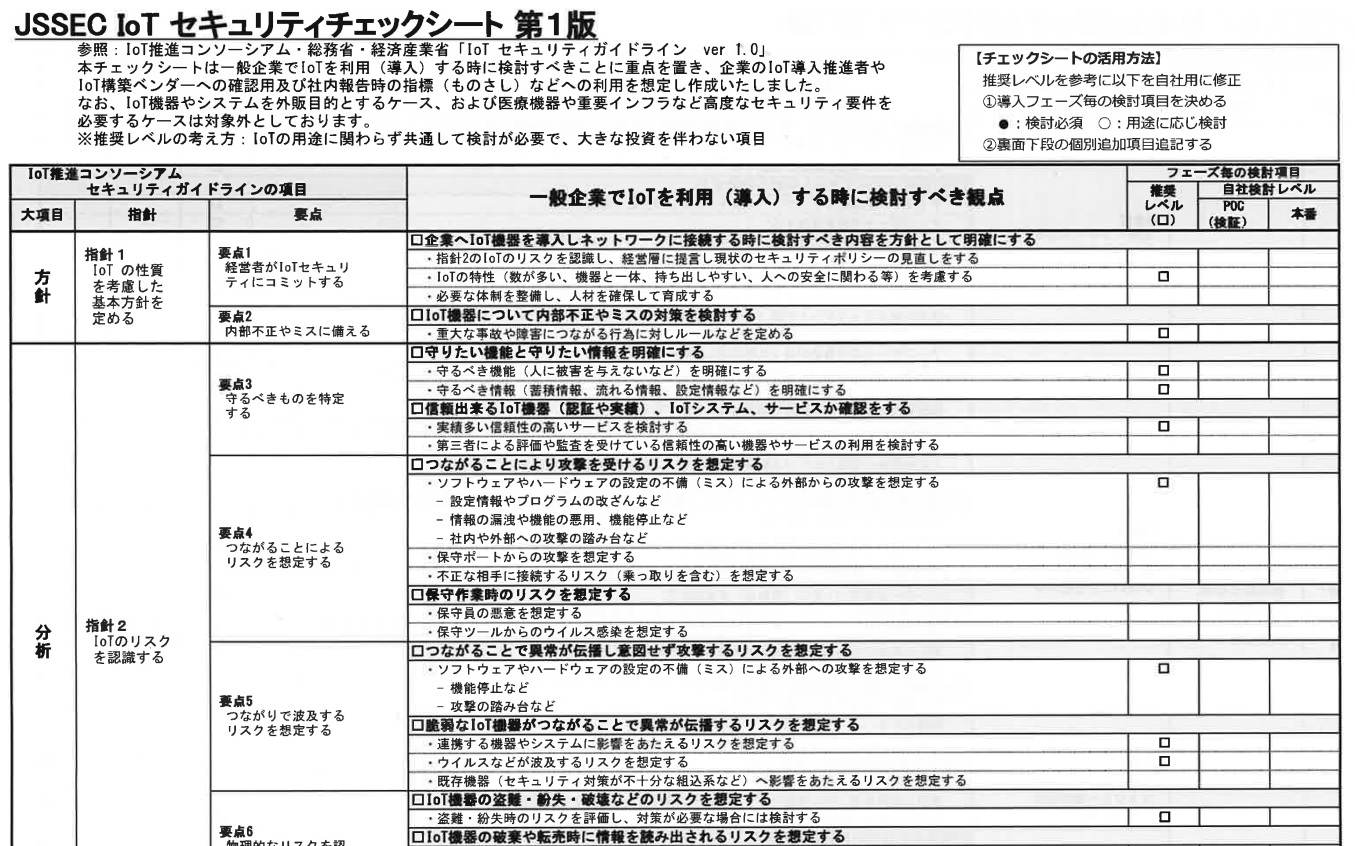

Iotデバイスを作るなら必見 Iotセキュリティチェックリスト 2 2 宮田健の セキュリティの道も一歩から 39 Techfactory

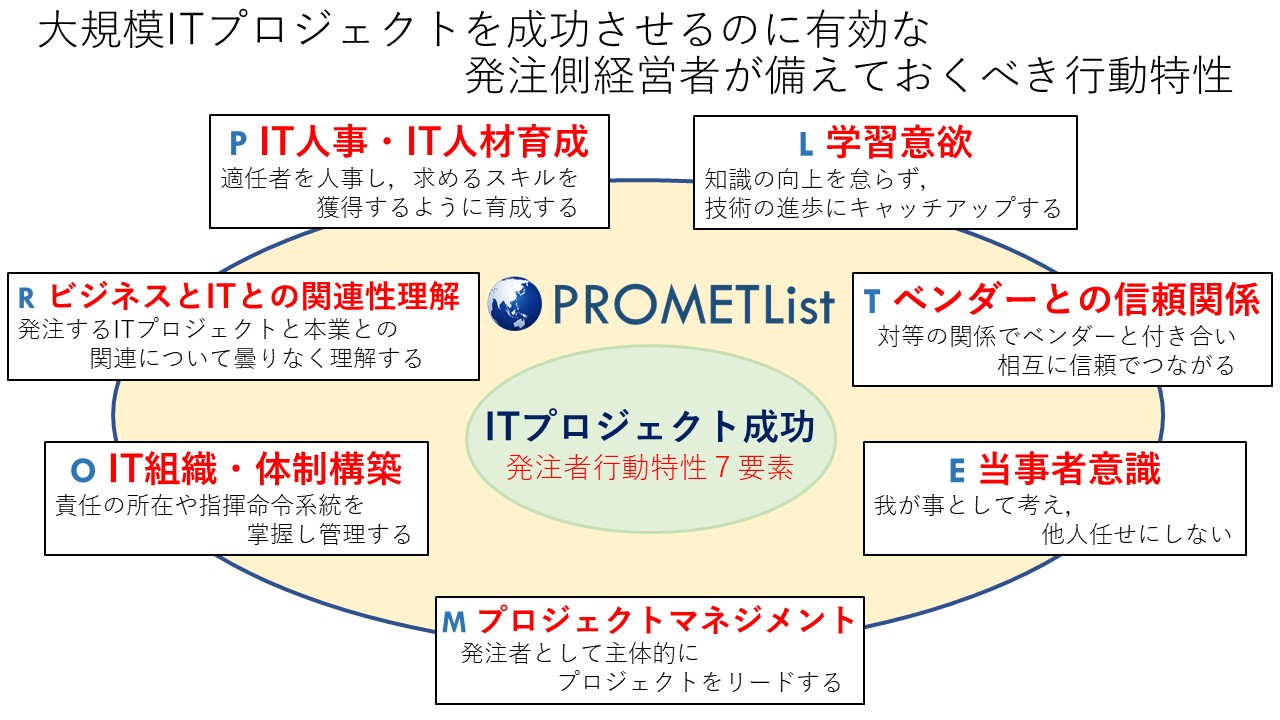

カギを握るベンダーとの信頼関係 そして経営に資するitへの理解 第4回 最終回 It Leaders

Vdoo Vision Iotセキュリティの適切な対策のためのファームウェア自動解析 診断プラットフォーム

プレス発表 統一基準で求められる要件を満たした ネットワークカメラシステムにおける情報セキュリティ対策要件チェックリスト を公開 Ipa 独立行政法人 情報処理推進機構

Mirai に備えよ Jpcert Ccがiotセキュリティチェックリストを公開 2 2 Monoist

Ascii Jp 19年はこんなセキュリティ脅威が 15社予測まとめ 前編 1 5

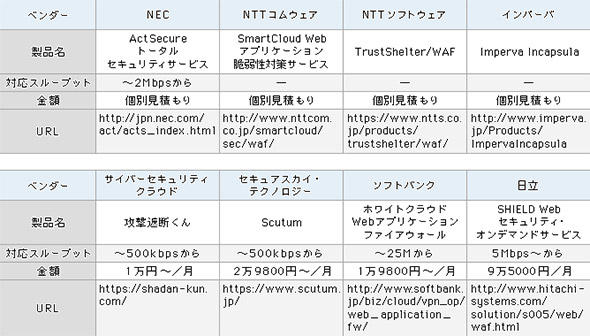

クラウドwafで 守れること 守れないこと と選び方のコツ It導入完全ガイド 4 4 ページ キーマンズネット

サイバーセキュリティ人材のタレントマネジメント Vol 70 No 2 ビジネスの安全 安心を支えるサイバーセキュリティ特集 Nec

Windows Serverの脆弱性 Zerologon Cve 1472 を悪用した攻撃に強い警戒感 Adサーバ利用企業は早急な対応を 年10月の気になる セキュリティニュース Secureowl Kccs

セキュリティ設定チェックリスト記述形式xccdf概説 Ipa 独立行政法人 情報処理推進機構

信頼 を守るために何をすべきか 写真で見るrsa Conference 19 Usa 18 Zdnet Japan

標的型攻撃対策ソリューション 内部対策 Manageengine

境界防御 ジャンル別製品ガイド 環境に合う性能で選ぶ 日経クロステック Xtech

Mss For Security Device 日商エレクトロニクス

情報セキュリティ 製品 サービス一覧 Dnp 大日本印刷

参加無料 アシスト セキュリティ対策セミナー一覧 アシスト

It 担当者ならみんな読みたい セキュリティ情報サイト5選 Developers Io

セキュリティ関連の資格一覧と難易度 あなたにぴったりの資格は

Mirai に備えよ Jpcert Ccがiotセキュリティチェックリストを公開 1 2 Monoist

Ascii Jp 16年はこんな脅威が セキュリティベンダー10社予測まとめ 前編 1 2

情報セキュリティ 製品 サービス一覧 Dnp 大日本印刷

ネットワークセキュリティ製品一覧 It製品の比較 資料請求

サイバーセキュリティ Sqat Jp

セキュリティのコース一覧 Ctc教育サービス 研修 トレーニング

セキュリティベンダー各社が予想する21年の脅威動向 Zdnet Japan

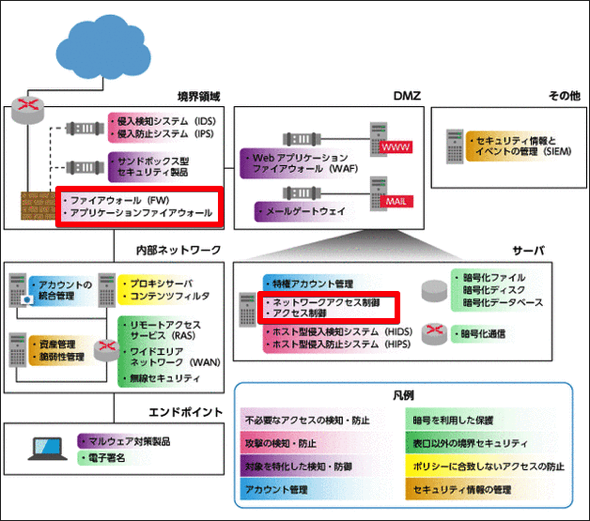

情報システムの技術的なセキュリティ対策

つながる世界のセキュリティ対策 Iot を活用したビジネスをサイバー攻撃から守るために トレンドマイクロ

マネージドセキュリティサービス Wideangle Nttコミュニケーションズ 法人のお客さま

企業が取組むべきセキュリティ対策とは 対策種別にて分かりやすく解説 ネットecの基本 Ecビジネスのトータルパートナー ヤマトフィナンシャル

企業が取組むべきセキュリティ対策とは 対策種別にて分かりやすく解説 ネットecの基本 Ecビジネスのトータルパートナー ヤマトフィナンシャル

2つの新セキュリティサービス 隙間ニーズにも応える付加価値をメニュー化 ネットワールド Scannetsecurity

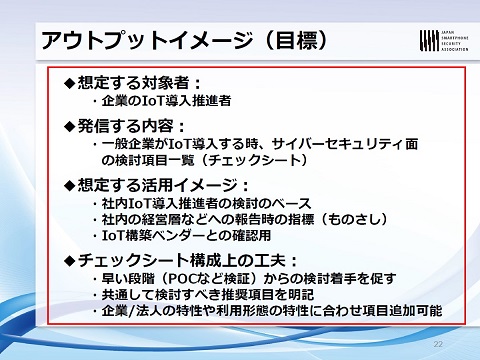

企業へiotを導入する場合のセキュリティ検討事項 チェックシート Jssec

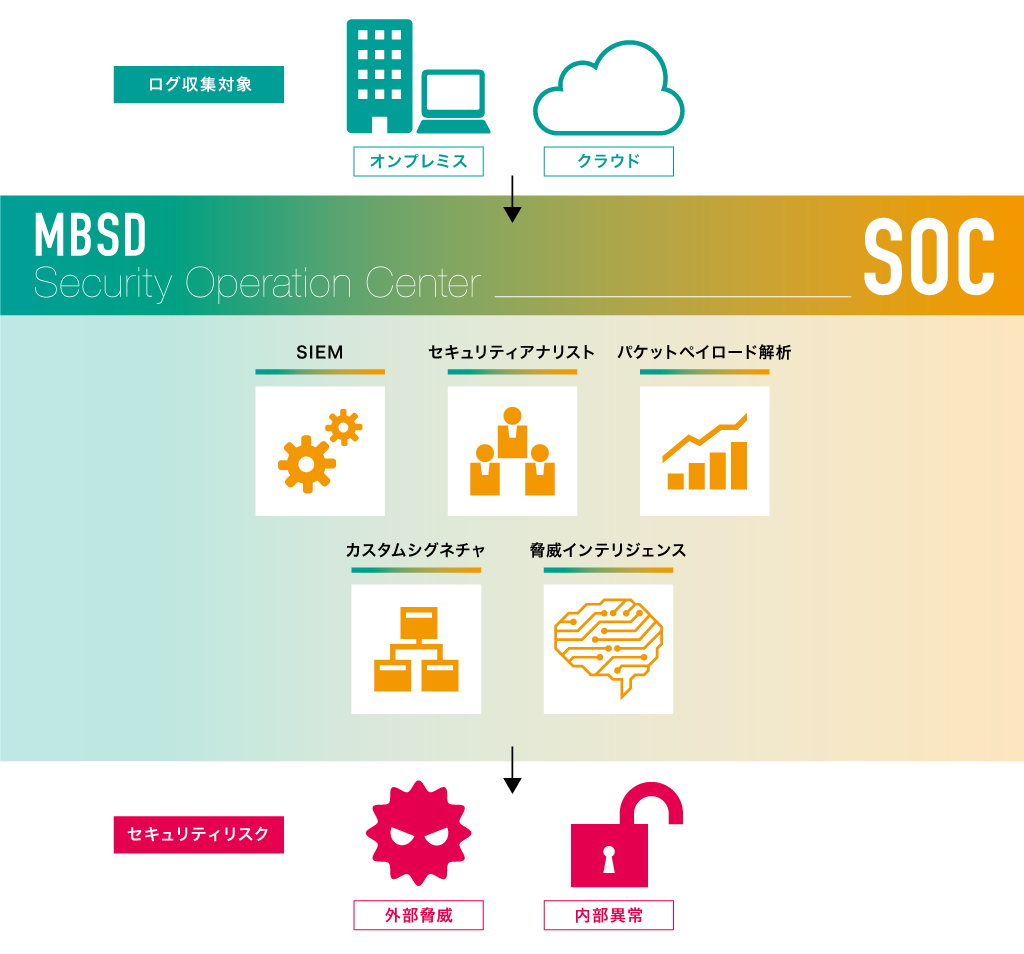

セキュリティ監視 三井物産セキュアディレクション株式会社

Ipaのウェブアプリケーション セキュリティ要件を確認する セキュリティ要件確認支援ツール Tracpath Works

セキュリティ関連の資格一覧と難易度 あなたにぴったりの資格は

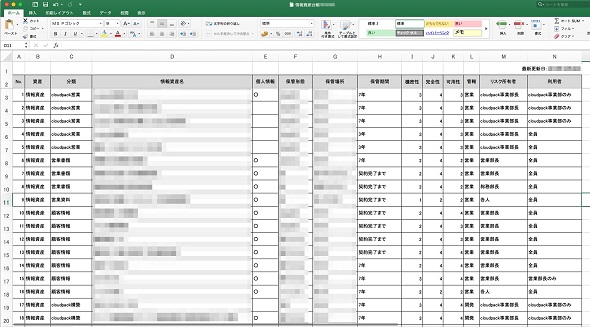

保存版 セキュリティ対策の第一歩 情報資産リスト の作り方 2 3 Itmedia エンタープライズ

第19回 過去10年の 情報セキュリティ10大脅威 にみる戦いの歴史 1 5 Itmedia エンタープライズ

セキュリティアナリストとプログラミング 前編 リクルートテクノロジーズ メンバーズブログ

セキュリティ ベンダー 一覧 に関するit製品 セミナー情報を表示しています It It製品の情報なら キーマンズネット

セキュリティ対策の不都合な真実 日本で海外製品が売れ続ける構図 Zdnet Japan

システムセキュリティデザインサービス セキュリティ対策のラック

Symantec 製品 C S Engineer Voice

ネットワークセキュリティ おすすめランキング 人気製品の料金 評判 機能一覧比較 ボクシルsaas 法人向けsaasの比較 検索サイト

ネットワークセキュリティ関連用語集 アルファベット順 Ipa 独立行政法人 情報処理推進機構

Embedded Ip Fulfillment Service Eipc 1 Of 5

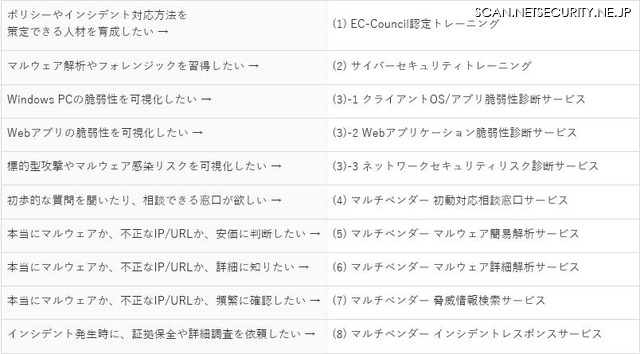

セキュリティ教育 養成講座 Gsx グローバルセキュリティエキスパート株式会社

システムセキュリティデザインサービス セキュリティ対策のラック

導入企業目線で作成したiotセキュリティチェックシートを公開 Jssec It Leaders

情報セキュリティとは 3要素 対策 企業と個人に潜む10大脅威 セキュリティ診断サービス ボクシルマガジン

特集記事 セキュリティ情報 その2 年上半期におけるサイバー攻撃の傾向 研究開発者向け情報発信メディア Tegakari

特集 サイバー セキュリティサービス市場動向17 Itr

マネージドセキュリティサービスpowered By Trustwave サービス ソリューション Itソリューションのtis株式会社

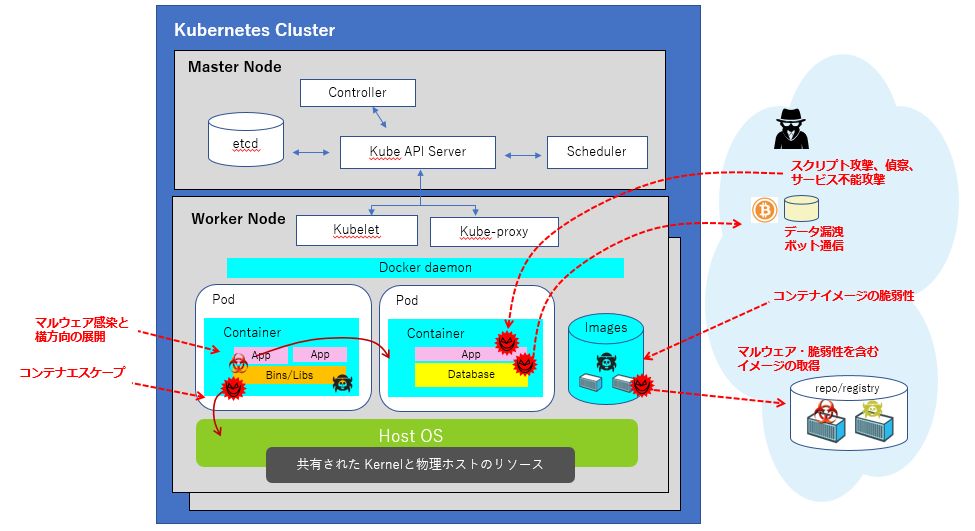

コンテナセキュリティ入門 前編 ネットワンシステムズ

21年最新比較 ファイアウォールとは セキュリティ対策に有効な機能やメリットを解説

日経コンピュータ 顧客満足度調査 21 セキュリティー対策製品部門で8年連続1位を獲得 キヤノンmjのプレスリリース

セキュリティインテリジェンスに基づく対策が求められる時代が来た お客様マイページ 大塚商会

Scap セキュリティ設定共通化手順 とは何か Cve Cvss Cpeについて 1 2 Openscapで脆弱性対策はどう変わる 1 It

セキュリティ関連の資格一覧と難易度 あなたにぴったりの資格は

初心者でもわかる セキュリティアナリストの解析現場 第二回 情報収集と分析 富士通

マネージドセキュリティサービス セキュリティ監視 アズジェント

サイバーセキュリティ Id インフォメーション ディベロプメント

ネットワークアクセス制御の基本 正しいセキュリティ設計の考え方 入門 1 2 セキュリティ テクノロジー マップ 1 It